Casos de Estudio

RUSIA

En términos generales, en Rusia la industria de Internet se ha desarrollado de forma autosuficiente e independiente de las grandes compañías de tecnología estadounidenses. Empresas como Google o Facebook tienen una presencia notable en el país, pero no han llegado a dominar el mercado y son empresas rusas las que copan las herramientas de búsqueda, las redes sociales y los correos electrónicos.

Como señala Zvereva, las medidas de control del Estado ruso sobre Runet tienen dos objetivos: controlar las corrientes de información para prevenir una posible revolución interna y limitar la influencia extranjera sobre Runet.

RUNET

La respuesta político-estratégica de Rusia fue desarrollar un internet propio – Runet– que pudiera funcionar independientemente de servidores extranjeros, con el propósito de defender al país de posibles ataques cibernéticos. Tal como lo expresó el senador Andrey Klishas del Partido Rusia Unida, “Estados Unidos tiene la capacidad técnica de desconectar a Rusia de los servidores principales; en otras palabras, internet dejaría de funcionar en Rusia, y como Estados Unidos cree que no tiene límites cuando se trata de sus intereses nacionales, Rusia como Estado soberano debe dotarse de los recursos técnicos para contrarrestar esas amenazas (France24, 18/05/2019).

Medidas legislativas aprobadas por el gobierno ruso dirigidas a ampliar el control de la red:

Enmiendas al Código Administrativo y a la Ley de Reuniones, Mítines, Manifestaciones, Marchas y Piquetes.

El documento multiplicó las multas por acciones de protesta masivas.

Ley de bloqueo de sitios webs

Permite al Gobierno ruso el bloqueo inmediato de contenidos relacionados con “pornografía infantil”, “propaganda de drogas” y “suicidio”.

Entrada en vigor de la “lista negra”

Normativa para coartar la libertad digital

Pena con hasta cinco años de prisión opiniones críticas con la anexión de Crimea, tendiendo –en palabras de Volkov- al modelo chino

Enmiendas a la ley sobre información

Permite al Gobierno poder restringir el acceso a una amplia gama de recursos informativos, entre ellos, sitios webs en los que “se propaguen llamamientos a los disturbios, actividades extremistas y participación en actos públicos masivos”. El bloqueo de las páginas podría ser realizado en tan solo 15 minutos: las enmiendas liberaron al Gobierno de la necesidad de esperar una decisión judicial, como ocurría anteriormente, para impedir que se usara internet con fines “extremistas

Ley de información persona

Introdujo medidas de control del ciberespacio, con dos innovaciones importantes, una de las cuales estaba relacionada con el control de los usuarios rusos en plataformas extranjeras, exigiendo a los “organizadores de la difusión de la información en la web” guardar la información sobre “los hechos de la recepción, transmisión, entrega y procesamiento de voz, escritura, imágenes, sonidos u otros modos de mensajes digitales”, así como información sobre los propios usuarios, durante los seis meses posteriores a su creación en el territorio ruso. La segunda innovación introducida por las enmiendas afectaba directamente a los blogueros y su libertad de expresión

Ley de responsabilidad penal contra “la exaltación del nazismo y la divulgación de informaciones falsas sobre la actuación de la Unión Soviética en la Segunda Guerra Mundial”.

La nueva norma preveía la imposición de multas para quienes profanen monumentos relacionados con la gloria militar y efemérides de la Federación de Rusia.

Tipos de control en Runet

Control de Primera Generación

Los controles de primera generación se centran en negar el acceso a recursos específicos de Internet, bloqueando directamente el acceso a servidores, dominios, palabras clave y direcciones IP.

Los controles de primera generación se practican monitoreando la red y desarrollando listas de bloqueo, que luego se transmiten a los ISP individuales que implementan el bloqueo contra los recursos específicos o nombres de dominio.

Una segunda práctica asociada con el bloqueo de primera generación es la vigilancia de cibercafés, que deben notificar los usuarios que intentan acceder a sitios prohibidos.

Control de Segunda Generación

Los controles de segunda generación tienen como objetivo negar el acceso a los recursos de información cuando sea necesario, especificando las condiciones bajo las cuales se puede denegar el acceso.

Una de las técnicas más comunes implica solicitudes formales e informales a los ISP, de tal forma que estén bajo presión constante para cumplir con las solicitudes del gobierno, bajo amenaza de enfrentarse a posibles sanciones si no lo hacen o incluso la revocación de sus licencias.

Las técnicas de segunda generación también hacen un uso extensivo de los ataques a la red informática, especialmente el uso de ataques distribuidos de denegación de servicio (DDoS), que pueden abrumar ISP y sitios seleccionados, y que dificultan el rastreo de los perpetradores, ya que los ataques son vendidos como diseñados por «hackers.

Control de Tercera Generación

Los controles de tercera generación requieren un enfoque multidimensional altamente sofisticado para mejorar el control estatal sobre ciberespacio nacional. La característica clave es que la atención no se centra en negar el acceso, sino en desarrollar campañas efectivas de contrainformación, que abruman, desacreditan o desmoralizar a los oponentes.

Los controles de tercera generación también se centran en el uso activo de vigilancia y minería de datos, como medios para confundir a los oponentes e incluyen el monitoreo sin orden judicial de usuarios de Internet.

La nueva legislación desarrollada en Rusia permite controlar todo el tráfico de Internet y el uso personal sin necesidad de orden judicial.

CHINA

El ciberespacio se ha establecido como una dimensión configurada para ejercer poder, convirtiéndose en otra herramienta geoestratégica del autoritarismo chino. Tras un exhaustivo análisis se ha observado que existen 4 grandes formas de influencia:

En 1997, Bejing promulgó sus primeras leyes relativas a la penalización de contenido en línea considerado perjudicial para la seguridad nacional o los intereses del Estado, y poco después inició el Proyecto Golden Shield, centrado en mejorar la seguridad de la red; cuyo desarrollo proporcionaría las bases del posterior Great Firewall of China. Si bien múltiples figuras políticas se mostraron escépticas ante la idea de prohibir la influencia de las creencias occidentales en la ideología comunista a través de este instrumento –llegando a ser comparado con “tratar de clavar gelatina en la pared” por Bill Clinton- en la actualidad se puede afirmar que el Gran Cortafuegos Chino, ha supuesto la construcción de un mundo virtual propio, limitando los flujos de información entre el interior y el exterior y, por lo tanto, determinando el abanico de fuentes a los que la ciudadanía china puede acceder.

Asimismo, en la actualidad el Gobierno de China controla a todos los proveedores de Internet a través de su autorización y control por el Ministerio de Industria y Tecnología de la Información, tanto en el interior como en el exterior del país. Bajo el Gran Cortafuegos Chino se utilizan técnicas como el filtrado de URLs –bloqueando las webs que contienen palabras clave como “Tiananmen”-; el envenenamiento de DNS ejecutando la inaccesibilidad a determinadas webs; la autocensura tanto de las personas a título individual como de empresas u otras organizaciones; el bloqueo de redes privadas virtuales (VPNs) –como en la muerte del ganador del Premio Nobel de la Paz Liu Xiaobo en julio de 2017 o durante el XIX Congreso Nacional del Partido Comunista de China en octubre de 2017-; o la aplicación manual o automatizada de monitoreo de contenido en línea.

IRÁN

Desde que el primer nodo de Internet se implantara en Irán en el año 1993, el uso de Internet ha ido creciendo paulatinamente, siendo sólo superado en la actualidad por Israel en términos de penetrabilidad y acceso a Internet en el conjunto de la región de Oriente Medio.

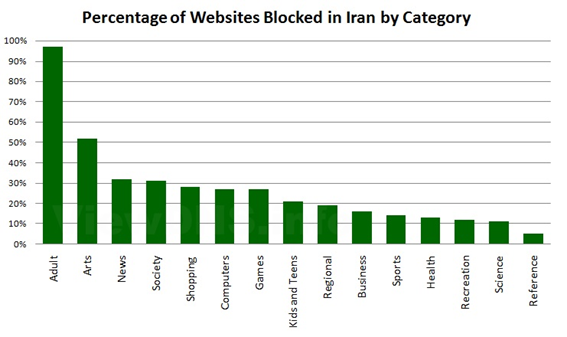

Dado que gobierno iraní históricamente se ha caracterizado por llevar a cabo prácticas limitadoras de la libertad de prensa y de la información en general, son muchos los usuarios que vieron una oportunidad para superar el bloqueo en esta nueva herramienta. Por ello, a partir de 2006, Irán empezó a restringir el acceso y desarrollar la censura informativa también en Internet.

Actualmente, la regulación de Internet en Irán es extremadamente compleja e involucra un amplio abanico de actores. El ya mencionado Gobierno, el poder judicial, los líderes religiosos, los partidos políticos, las empresas, los activistas opositores, entre otros, ejercen presión para bloquear o desbloquear determinadas redes sociales. Asimismo, el Consejo Supremo del Ciberespacio – dentro del poder judicial- define y determina el contenido criminal en la web.

Por su parte, las instituciones sociales más islámicas y conservadoras del establishment iraní se decantan por políticas más restrictivas. El ayatolá Ali Khamenei desarrolla una profunda observación sobre el tráfico digital y aboga por fuertes políticas de censura.

Su modelo de represión y censura combina tácticas en el ciberespacio y en el terreno tradicional, combinando tres niveles de control: el policial, el judicial y el informativo. Desde la óptica policial, Abdolreza Rahmani Fazli y Hossein Ashtari se ocupan de las detenciones en las manifestaciones así como del uso de la violencia encaminada a disolverlas. Gholamreza Soleimani es quien lidera el apoyo de los voluntarios Basij, ya movilizados para dispersar las movilizaciones de 2009. Paralelamente, desde el plano de la información son los Servicios de Inteligencia iraníes los que se infiltran en los círculos de opositores tanto en el exilio como en el interior del país. Una forma de proceder que se complementa con inteligencia de señales, tanto para captación, como para bloquear información o rastrear opositores

Por ahora, la figura clave de los bloqueos en Internet es Azari Jahromi, cuya política de acceso a la información incluye imposibilitar la entrada a plataformas digitales y redes sociales, así como la prohibición de usar la tecnología necesaria para sortear los filtros y muros de la Red Nacional de Información de Irán –denominada NIN-, que funciona como una intranet centralizada y redirige el tráfico de Internet a través de servidores nacionales operados por empresas de telecomunicaciones controladas. De esta forma, la Administración y las terminales mediáticas pro-régimen pueden seguir conectadas mientras que los opositores pierden un canal fundamental que se convirtió en una herramienta clave de la Sociedad Civil a partir de las Primaveras Árabes.